Tujuan dari kode perilaku bisnis dan etika (“kode etik”) ini adalah untuk menetapkan pedoman dalam rangka pelaksanaan program tanggung jawab dalam etik, dan seluruh hukum dan peraturan yang berlaku.

pada pertemuan ini saya akan menjelaskan tentang IT Security, Ethics, and Society di dalam blog saya

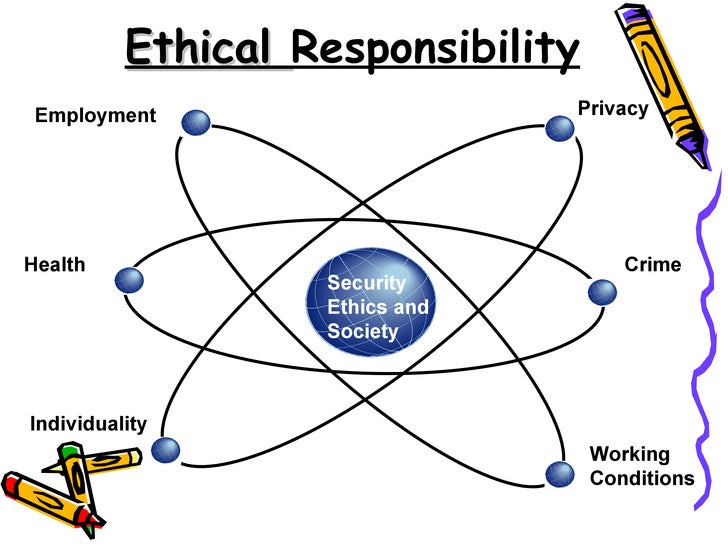

IT Security, Ethics, and Society

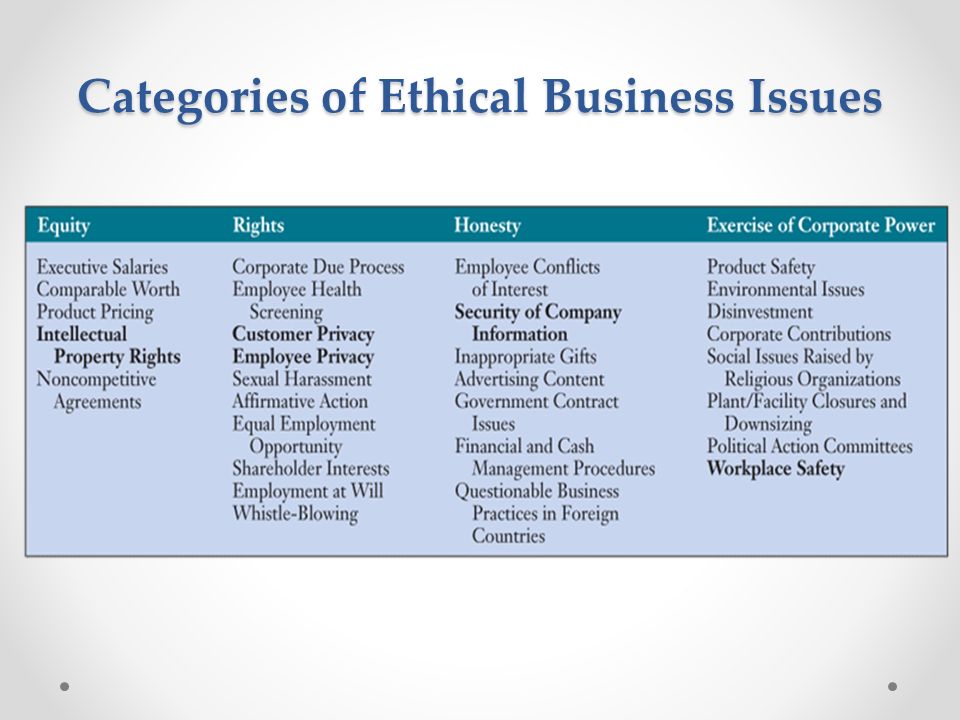

Etika Bisnis

Etika yang dihadapi Manager dari pengambilan keputusan bisnis sehari – hari yaitu :

- Keadilan

- Hak

- Kejujuran

- Dan latihan kekuasaan korporasi

Kategori Masalah Etika Bisnis

Seorang profesional yang bertanggung jawab adalah

- Bertindak dengan integritas

- Meningkatkan kompetisi pribadi

- Menetapkan standar kinerja yang tinggi secara pribadi

- Menerima tanggung jawab untuk pekerjaan nya

- Kemajuan kesehatan, privasi, dan kesejahteraan umum masyarakat

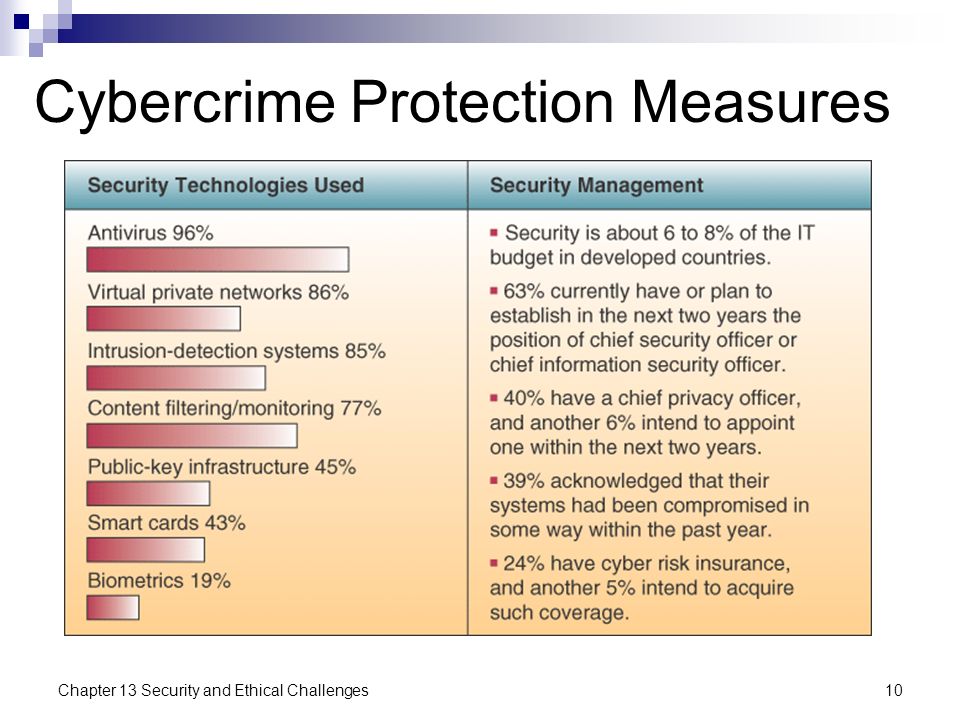

KEJAHATAN KOMPUTER

- Penggunaan akses modifikasi atau perusahaan hardware, software,data, atau sumber daya yang tidak sah

- Rilis informasi yang tidak sah

- Penyalinan yang tidak sah

- Menggunakan komputer atau jaringan sumber daya secara ilegal untuk mendapatkan informasi atau properti yang berwujud

Hacking

Hacking adalah obsesi dalam menggunakan komputer dengan akses yang tidak sah dalam penggunakan sistem komputer jaringan.

Cracker

Cracker adalah seorang hacker jahat atau kriminal yang menggunakan pengetahuannya tentang kerentanan dalam menemukan keuntungan pribadi.

TEKNIK HACKING

- Perusakan layanan: merusak sebuah website dengan permintaan informasi yang terlalu banyak.

- Pemindaian : mengambil informasi mengenai tipe komputer, layanan dan koneksi yang digunakan tanpa izin untuk mencari kelemahannya

- Sniffer : Program yang mencari paket data individu ketika mereka melalui internet untuk mendapatkan password atau nomor kartu kredit.

- Spoofing: memalsukan alamat email atau halaman web untuk mengelabui pengguna agar memberikan informasi penting seperti password atau nomor kartu kredit

- Trojan House: sebuah program yang tidak diketahui pengguna, berisi petunjuk yang mengeksploitasi kerentanan

- Back Door: mencari celah tersembunyi yang dapat digunakan

- Applet Berbahaya : program java kecil yang menyalahgunakan sumber daya komputer anda, memodifikasi file pada hard disk, mengirim email palsu, atau mencuri password

- Perang Panggilan: program yang secara otomatis memanggil ribuan nomor telepon dengan mencari jalan melalui koneksi modem.

- Buffer Overlow: merusak atau mengambil alih kontrol komputer dengan mengirim data ke memori buffer sebanyak- banyaknya

- Cracker Sandi: menggunakan software yang dapat menebak password

- Rekayasa Sosial : mendapatkan akses ke sistem komputer dengan berbicara dengan karyawan perusahaan yang lengah dalam menjaga informasi berharga, seperti password

- Dumpster Diving : memilah – miliah sampah perusahaan untuk mencari informasi yang bisa membantu untuk masuk ke komputer mereka.

Masalah Privasi

- Pelanggaran Privasi

- Pemantauan Komputer

- Pencocokan Komputer

- Akses File Pribadi yang Tidak Sah

sumber :

Materi dari Dosen Pengantar Sistem Informasi

Recent Comments